Mehr als 2000 Websites, auf denen das Open-Source Content-Management-System

Wordpress läuft, sind mit Malware infiziert, warnen Forscher des Sicherheitsanbieters Sucuri. Die fragliche Malware protokolliert Passwörter und so ziemlich alles andere, was ein Administrator oder Besucher schreibt. Der Keylogger ist Teil eines bösartigen Pakets, das auch einen Kryptowährungs-Miner im Browser installiert, der heimlich auf den Computern von Personen ausgeführt wird, die die infizierten Websites besuchen. Es sollen 2092 Seiten betroffen sein.

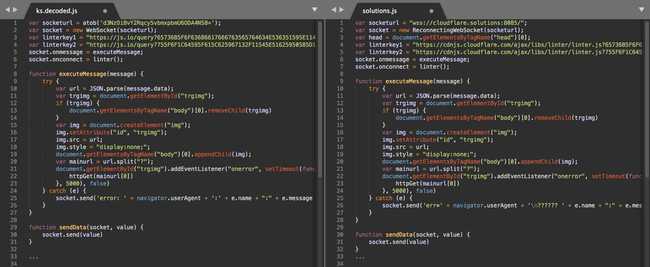

Die Sicherheitsfirma Sucuri teilt mit, dass dies derselbe bösartige Code ist, den sie im Dezember auf fast 5500 Wordpress-Sites gefunden hat. Diese waren eliminiert worden, als Cloudflare – die Seite auf der die bösartigen Skripte gehostet worden waren – offline ging. Die neuen Infektionen werden auf drei Websites gehostet. Keine der Websites, auf denen der Code gehostet wird, steht jedoch in irgendeiner Beziehung zu Cloudflare oder einem anderen legitimen Unternehmen.

"Unglücklicherweise verhält sich der Keylogger für ahnungslose Nutzer und Besitzer der infizierten Websites genauso wie in früheren Kampagnen", schreibt der Sucuri-Forscher Denis Sinegubko in einem

Blog-Post. "Das Skript sendet die Daten, die in jedem Website-Formular (einschließlich des Anmeldeformulars) eingegeben werden, über das Websocket-Protokoll an die Hacker."

Der Sucuri-Blog-Post erklärt nicht explizit, wie die Websites infiziert werden. Aller Wahrscheinlichkeit nach nutzen die Angreifer aber Sicherheitsschwächen aus, die sich aus der Verwendung veralteter Software ergeben.

"Während diese neuen Angriffe noch nicht so massiv erscheinen wie die original Cloudflare-Kampagne, zeigt die Reinfektionsrate, dass es immer noch viele Seiten gibt, die sich nach der ursprünglichen Infektion nicht richtig schützen", so Sinegubko. "Es ist möglich, dass einige dieser Websites die ursprüngliche Infektion gar nicht bemerkt haben."

Personen, die infizierte Websites bereinigen möchten, sollten

diese Schritte befolgen. Es ist wichtig, dass die Betreiber der Website alle Passwörter ändern, da die Skripte den Angreifern Zugriff auf alle alten Passwörter gewähren.

(swe)