Von den Cyber-Angriffen, die über extern zugängliche Schwachstellen verübt werden, finden die Angreifer nicht selten über eine längst bekannte Sicherheitslücke Zugang zu den Systemen ihrer Opfer. Dies geht aus einer aktuellen Untersuchung des Sicherheitsanbieters

Arctic Wolf hervor. Weiter beschäftigt sich der Bericht auch mit den Lösegeldforderungen von Cyberkriminellen, die im Vorjahresvergleich deutlich angestiegen sind.

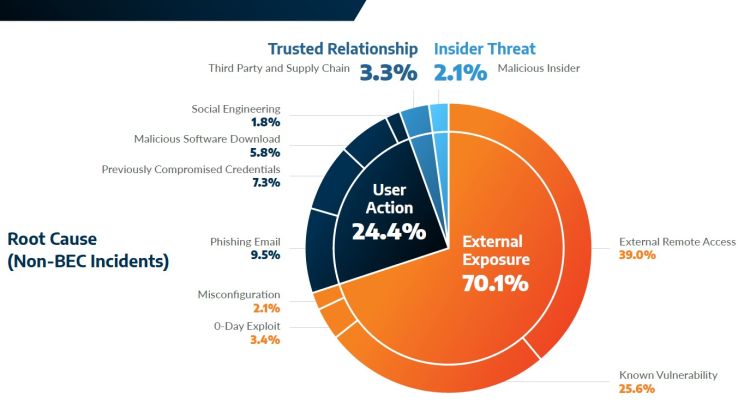

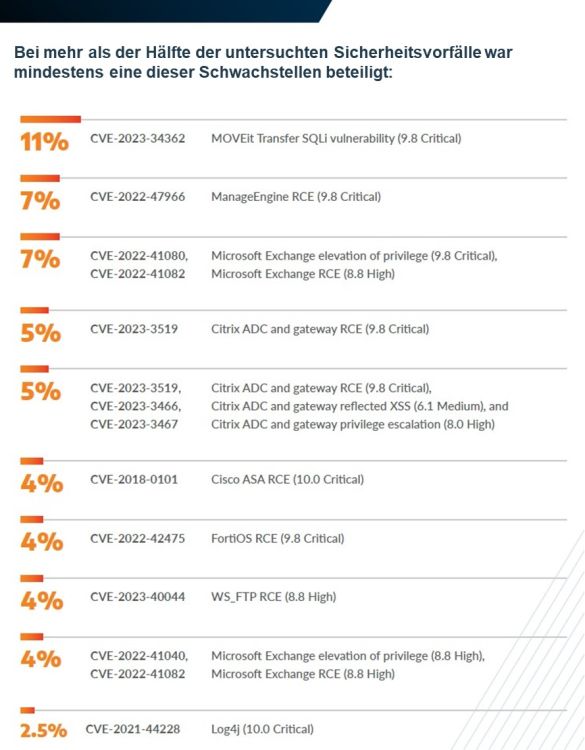

Der Sicherheitsspezialist teilt die Vorfälle in zwei grosse Kategorien auf: Business E-Mail Compromise (BEC) und die restlichen Nicht-BEC-Vorfälle. 29 Prozent der Nicht-BEC-Angriffe findet über Schwachstellen in von aussen zugänglichen Systemen statt und von diesen handelt es sich beim Einfallstor um eine Schwachstelle, die mindestens seit Monaten und oft genug seit Jahren bekannt ist. Gerade einmal knapp 12 Prozent der Angriffe auf externe Schwachstellen (3,4 Prozent aller Nicht-BEC-Vorfälle) gehen auf Zero-Day Exploits zurück. Arctic Wolf sieht das Problem vor allem in der Überforderung und Überarbeitung der IT-Abteilungen zurück, die Patches auf die lange Bank schieben würden. Auf Platz 1 der ausgenutzten Schwachstellen liegt mit 11 Prozent die MOVEit Transfer SQLi Vulnerability, die alte Exchange-Lücke folgt auf dem geteilten Platz zwei gemeinsam mit ManageEngine RCE (7 Prozent).

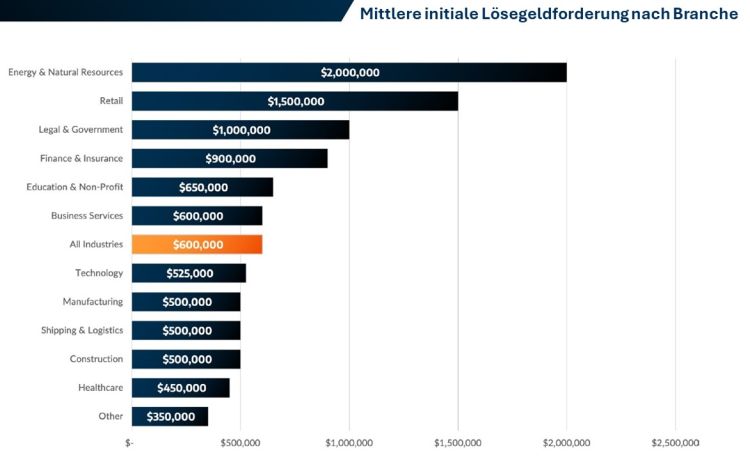

Und wenn die Angreifer mal im System sind, wird es immer teurer, so die Security-Forscher weiter: Die Lösegeldforderungen sind im letzten Jahr spürbar angestiegen – um 20 Prozent auf durchschnittlich 600'000 US-Dollar. Durch die Demokratisierung der Cyberkriminalität, die durch eine Vielzahl von Ransomware-as-a-Service-Angeboten befeuert wird, können weiter auch technisch weniger versierte Akteure grosse Angriffe starten. Die grössten Lösegeldsummen werden bei Rohstoff- und Energieversorgern registriert, wo das durchschnittliche Lösegeld 2 Millionen Dollar beträgt, dahinter folgt der Retail (1,5 Mio. $), der Bereich Legal & Government (1 Mio. $) und Finance & Insurance (0,9 Mio. $). Der Technologiesektor liegt derzeit unter dem globalen Durchschnitt mit durchschnittlichen Forderungen über 525'000 Dollar.

Mehr als 10 Mal mehr als Ransomware finden aber BEC-Vorfälle statt. Bei diesen Phishing-Angriffen wird etwa versucht, einen Executive zu einer nicht autorisierten Zahlung zu bewegen. Diese sind laut

Arctic Wolf zwar sehr viel häufiger und werden dank KI raffinierter, werden aber deutlich seltener gemeldet als Ransomware-Vorfälle.

(win)