Im dritten Quartal 2016 will Microsoft die Vollversion von Windows Server 2016, den Nachfolger von Windows Server 2012 R2, auf die IT-Welt loslassen. Bereits seit einigen Monaten kann man die Technical Preview 4 kostenfrei herunterladen und ausprobieren. Auf dieser Basis hat die Firma ConsuIT für «Swiss IT Magazine» das neue Betriebssystem auf Herz und Nieren getestet.

DNS Server Policies

Die Tests der Windows Server 2016 TP4 umfassten eine Auswahl der wichtigsten neuen Funktionen. Beim Core-Service DNS-Server gibt es zum Beispiel neu die Möglichkeit der DNS Server Policies, mit denen Administratoren Regeln auf der Basis von Bedingungen (Ort, Zeit, Transportprotokoll) erstellen können. Über diese Regeln wird es möglich, dass zum Beispiel DNS-Clients aus London nur auf ausgewählte DNS-Einträge zugreifen können, die über die DNS Server Policy erlaubt und im entsprechenden Bereich aufgenommen wurden, während DNS-Clients aus Paris, die denselben DNS-Server verwenden mit der gleichen DNS-Zone, nur Zugriff auf wiederum für sie erlaubte DNS-Einträge gestattet wird.

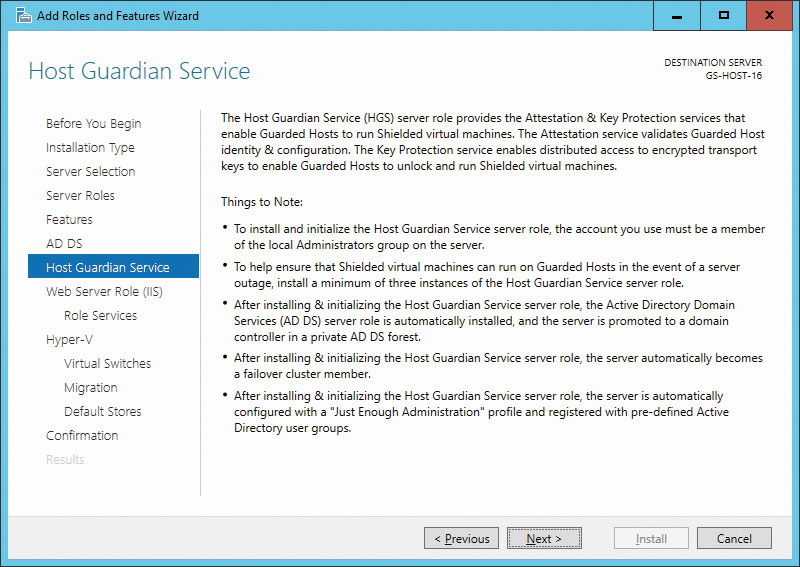

Der Host Guardian Service erlaubt es Hyper-V, sogenannte Shielded Virtual Machines (VMs) laufen zu lassen. (Quelle: zVg)

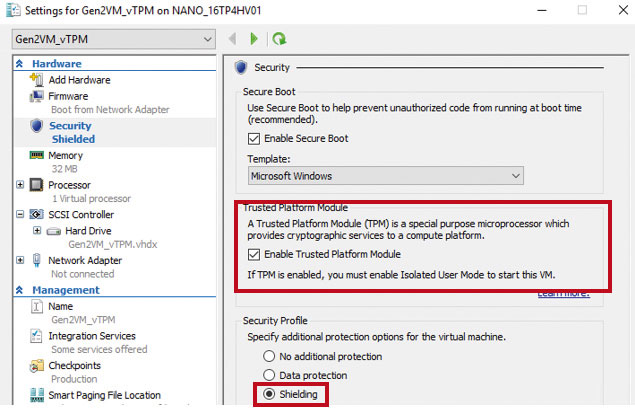

Die neue TPM- und Shielding-Option wird direkt in den VM-Einstellungen aktiviert. (Quelle: zVg)

Der Host Guardian Service erlaubt es Hyper-V, sogenannte Shielded Virtual Machines (VMs) laufen zu lassen. (Quelle: zVg)

Die neue TPM- und Shielding-Option wird direkt in den VM-Einstellungen aktiviert. (Quelle: zVg)

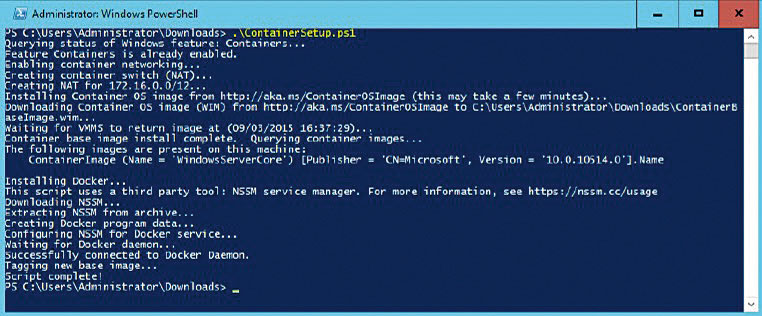

Mit Windows Server 2016 lassen sich neu Server-Container erstellen und anschliessend via Powershell verwalten. (Quelle: zVg)

Die Konfiguration der DNS Server Policies ist ausschliesslich über Powershell möglich. Mit folgenden Kommandos haben wir die DNS-Zone a.com in die beiden Teilbereiche LondonZone-Scope und ParisZoneScope aufgeteilt: Add-DnsServerZone Scope -Zone Name a.com -Name LondonZoneScope und Add-Dns ServerZoneScope -ZoneName a.com -Name ParisZoneScope. Dann haben wir die entsprechenden DNS-Einträge auf die Zonen mit folgendem Kommando verteilt: Add-DnsServerResourceRecord -ZoneName a.com -A -name www -Ipv4Address 192.168.1.10 -ZoneScope LondonZoneScope and Add-DnsServerResourceRecord -ZoneName a.com -A -name www -Ipv4Address 192.168.2.10 -ZoneScope LondonZoneScope. Am Ende der Konfiguration haben wir die DNS Server Policies LondonPolicy und ParisPolicy erstellt: Add-DnsServerQuery Resolution Policy -Name London Policy -Action ALLOW -ClientSubnet ‘eq,LondonSubnet’ -ZoneScope ‘LondonZone Scope,1’ -ZoneName a.com und Add-DnsServerQuery ResolutionPolicy -Name ParisPolicy -Action ALLOW -ClientSubnet ‘eq,Paris Subnet’ -ZoneScope ‘Paris ZoneScope,1’ -ZoneName a.com. Die DNS Server Policies werden sofort aktiv und der DNS-Server-Dienst muss nicht neu gestartet werden. DNS-Abfragen aus Paris bekommen nun das Ergebnis 192.168.2.10, während DNS-Abfragen aus London die IP-Nummer 192.168.1.10 geliefert bekommen. Um alle DNS Server Policies für die Zone a.com aufzulisten, kann man das Powershell-Kommando Get-DnsServerQueryResolution Policy -ZoneName a.com eingeben.

Nano Server

Eine weitere, wichtige Neuerung von Windows Server 2016 ist der sogenannte Nano Server, auch Headless Server genannt. Das ist eine neue Windows-

Server-Variante ohne grafische Oberfläche. Weniger Prozesse und eine VHD-Image-Grösse im Bereich einer CD sollen den Server speziell für Cloud-Anwendungen optimieren.

Ein Nano Server kann nur per Remote-Zugriff, WMI oder Powershell eingerichtet werden. RDP- und MSI-Komponenten besitzt er nicht. Ein VHD-Image des Nano Servers ist rund 410 MB gross. Im Vergleich dazu ist der Server Core mit 6,3 GB erheblich grösser. Ein Server nach dem Client-Prinzip kommt sogar auf 8,3 GB. Live-Migrationen sind bei derart geringer Grösse sehr einfach und auch bei geringer Netzwerk-Bandbreite über Datenzentren hinweg kein Problem mehr.

Für unseren Test haben wir uns das ISO-Image der Windows Server 2016 TP4 aus dem Internet geholt und anschliessend auf dem Laufwerk D: gemounted. Danach haben wir das Powershell-Modul NanoServer Imagegenerator.psm1 aus dem Ordner Nano Server mit Import-Module geladen. Zunächst haben wir mit

$password = read-host -AsSecureString die Powershell-Variable für das Passwort aufgefüllt und definiert. Mit dem folgenden Powershell-Kommando haben wir dann ein Nano Server Image in Form einer VHD-Datei erstellt:

New-NanoServer Image -MediaPath D: -BasePath .\Base -TargetPath C:\nanoserver\vhd\Nano.vhd -Language en-US -MaxSize 20GB -Computername NanoHV01 -Compute -GuestDrivers -Ipv4Address 172.16.0.100 -DomainName consuit.ch -AdministratorPassword $password. Danach erstellten wir in Windows Server 2016 Hyper-V eine neue virtuelle Maschine auf Basis der Datei Nano.vhd.

Nachdem wir uns auf dem Nano Server eingeloggt hatten, erschien die Nano Server Recovery Console, mit der aber nur grundlegende Netzwerkkonfigurationen wie IP-Konfiguration und Firewall-Settings lokal konfigurierbar sind. Bei einem weiteren Test hauchten wir dem Nano Server ein wenig Leben ein, sprich Funktionalität, indem wir ihm das Nano-Server-Paket Microsoft Windows Server SCVMM Package mit Add-Windows Package hinzufügten. Damit installiert man den SCVMM-Agent auf dem Nano Server, damit man diesen zum Beispiel als Hyper-V Host vom System Center Virtual Machine Manager (SCVMM) aus verwalten kann.

Zum Zeitpunkt der Entstehung dieses Artikels waren von Microsoft folgende Nano-Server-Pakete verfügbar: Hyper-V Role, Failover Clustering, Hyper-V Guest Drivers for Hosting Nano Server as a Virtual Machine, Basic Drivers for a Variety of Network Adapters and Storage Controllers, File Server Role, Windows Defender Antimalware, Reverse Forwarders, DNS Server Role, Desired State Configuration (DSC), Internet Information Server (IIS), Host Support for Windows Containers, System Center Virtual Machine Manager Agent, Network Performance Diagnostics Service (NPDS), Data Center Bridging.

Powershell Direct

Eine neue Windows-Server-Funktionalität ist auch Powershell Direct. Mit Powershell Direct haben wir unsere auf Windows Server 2016 Hyper-V basierenden Nano Server VMs quasi von «aussen» direkt über Powershell verwaltet.

Mit Powershell Direct kann man einen virtuellen Rechner mit Windows 10 oder Windows Server 2016 auf einem Hyper-V-Host mit Windows 10 oder Windows Server 2016 remote verwalten. Die Powershell-Verwaltung innerhalb eines virtuellen Computers unabhängig von der Netzwerkkonfiguration oder den Remote-Verwaltungseinstellungen des Hyper-V-Hosts oder virtuellen Computers wird ermöglicht. Dies erleichtert Hyper-V-Administratoren die Automatisierung und Erstellung von Skripts zur Verwaltung und Konfiguration virtueller Computer.

In unserem Test haben wir zunächst mit Powershell-Kommandos auf dem Nano Server die Firewall-Regeln für das Internet Control Message Protocol (ICMP) und Failover-Cluster aktiviert, damit wir diesen Server später in einen Microsoft Failover Cluster aufnehmen konnten:

Invoke-Command -VMName Nano-HV01 -Credential $cred -ScriptBlock {Set-NetFirewallRule -DisplayName «File and Printer Sharing (Echo Request -ICMPv4-In)» -Profile Any -Enabled true -Direction Inbound -Action Allow Set-NetFirewall Rule -DisplayName «File and Printer Sharing (Echo Request -ICMPv6-In)» -Profile Any -Enabled true -Direction Inbound -Action Allow Set-NetFirewallRule -DisplayName «Failover Clusters (UDP-In)» -Profile Any -Enabled true -Direction Inbound -Action Allow Set-NetFirewallRule -DisplayName «Failover Clusters (TCP-In)» -Profile Any -Enabled true -Direction Inbound -Action Allow}.

Container

Container ist eine weitere neue Funktion in Windows Server 2016, die Administratoren über den Server-Manager installieren können und das Erstellen von Server-Containern ermöglicht. Wenn man einen Container erstellt hat, wird dieser auf Basis der Befehlszeile und der Powershell verwaltet. Es stehen einem die gleichen Möglichkeiten zur Verfügung, wie bei der Verwendung herkömmlicher Core-Server mit Windows Server 2016. Container erhalten eine IP-Adresse, auf deren Basis wir über das Netzwerk eine Verwaltung starten konnten. Nachdem wir das Container-Feature auf einem Windows Server 2016 installiert hatten, benötigten wir ein Container OS Base Image. Um ein solches Image zu erhalten, lädt man bei Microsoft das Script ContainerSetup.ps1 herunter und startet dieses (siehe Screenshot auf S. 48).

Danach haben wir in Powershell das Kommando Get-ContainerImage eingegeben, um zu überprüfen, ob die zwei Windows Server Core Images NanoServer und WindowsServerCore vorhanden sind. Mit dem Kommando New-Container -name Consuit1 -ContainerImageName Windows ServerCore -SwitchName «Virtual Switch» erstellten wir dann letztendlich den Container namens Consuit1. Am Schluss starteten wir den Container mit Start-Container -name Consuit1. Auf den Container verbinden konnten wir uns dann mit Enter-PSSession –Containername Consuit1 –RunAsAdministator. Anschliessend konnten wir mit dem Kommando [Consuit1]: PS: C:\ >Install-WindowsFeature web-server die Web-Server-Rolle auf dem Container installieren.

Es ist auch möglich, direkt bei der Erstellung des Containers entsprechende Funktionalität hinzuzufügen. So konnten wir zum Beispiel die Web-Server-Rolle bereits direkt während des Container-Erstellungsprozesses mit dem folgenden PowerShell-Kommando integrieren: New-Container–name Consuit1

–ContainerImageName WindowsServerCoreIIS –SwitchName “Virtual Switch”.

Hyper-V, Host Guardian Service

Windows Server 2016 bringt vor allem auch unzählige Neuerungen und Verbesserungen für Hyper-V, wie wir in unseren Tests festgestellt haben. So werden jetzt in der Hyper-V Management-Konsole auch alternative Credentials unterstützt. Man kann sich nicht nur über den Computernamen auf einen anderen Hyper-V Host verbinden, sondern auch mit der IP-Nummer und eine Verbindung über WinRM ist auch möglich. Ausserdem gibt es die VM Integration Service Setup Disk nicht mehr.

Ein lokaler Administrator auf einem Hyper-V Host hat heute Vollzugriff auf diesen Host. Er kann Verschlüsselungen rückgängig machen, Rechte ändern, und vor allem auch virtuelle Maschinen von diesem Host zum Beispiel auf eine externe USB-Festplatte exportieren, diese dann mit nach Hause nehmen – oder noch schlimmer – einer Konkurrenzfirma geben. Ein infiziertes Host-Administrator-Konto wäre eine sicherheitsmässige Katastrophe. Windows Server 2016 bietet dafür eine Lösung, den Host Guardian Service (HGS).

Bei Windows Server 2016 kann man diesen Dienst zusammen mit sogenannten Shielded VMs verwenden, um zu verhindern, dass ein lokaler Host-Administrator virtuelle Maschinen von diesem Host an andere weitergeben kann. Eine Shielded Virtual Machine (Shielded VM) ist eine mit Bitlocker-Verschlüsselung geschützte virtuelle Maschine, die nur auf dem Guarded Host laufen kann. Diese kann nur in einer Fabric laufen, die als Besitzer für diese virtuelle Maschinen definiert wurde. Dabei muss die Guarded Fabric, das sogenannte Hoster Active Directory, aus einer separaten Gesamtstruktur bestehen, während die HGS-Server in einer HGS-Gesamtstruktur stehen.

Die Guarded Hosts müssen durch die HGS-Server zuerst durch einen Attestation-Mechanismus beglaubigt werden. Dazu benötigt man auf dem Guarded Hyper-V Host virtuelle Maschinen der Generation 2.

Nur auf diesen Maschinen kann man in den VM-Einstellungen auch die neue TPM- und Shielding-Option aktivieren. Über diese Einstellung verwendet man das Trusted Platform Module (TPM) und Bitlocker-Verschlüsselung in der virtuellen Maschine. Damit hat man in einer VM in Windows Server 2016 Hyper-V dieselbe Funktionalität, die bisher nur mit «echter» Hardware möglich war.

TPM- und Shielding-Option

Bevor man die VM mit der TPM- und Shielding-Option schützen kann, muss man allerdings einen HGS Key Protector konfigurieren, sonst bekommt man eine Fehlermeldung. Als Key Protection Service werden in der Regel HGS-Server eines HGS-Clusters aus der HGS-Gesamtstruktur verwendet. Die Vorraussetzungen, um Shielded VMs auf einem Windows Server 2016 Hyper-V Host zu erstellen, sind zusammengefasst: Hyper-V Rolle, Host Guardian Hyper-V Support, Shielded VM Tools, Generation 2 virtuelle Maschinen mit TPM (vTPM).

Den Host Guardian Service (HGS) haben wir in unseren Tests als Windows-Server-2016-Rolle installiert. Der HGS bietet den Beglaubigungsdienst (Attestation Service) und den Schlüsselverteilungsdienst (Key Distribution Service), damit der geschützte Hyper-V Host (Guarded Host) geschützte virtuelle Maschinen (Shielded VMs) betreiben kann. Der Host Guardian Service (HGS) verwaltet die Schlüssel für die Shielded VMs. Bestehende «unshielded» virtuelle Maschinen können nachträglich ausserdem in «shielded» virtuelle Maschinen konvertiert werden.

Eine Hyper-V Fabric für Shielded VMs kann mit Windows Server 2016 SCVMM und auch Windows Azure Pack integriert werden. Für eine Verwaltung durch den System Center Virtual Machine Manager benötigt das Administrator-Konto das Recht Deploy Shielded VM und Deploy. Und im SCVMM muss Shielded VM Support und Supported on this Private Cloud für die entsprechende Cloud aktiviert werden. Der Guarded Host muss ausserdem Mitglied der entsprechenden Cloud Host Group sein. Anschliessend müssen die Host Guardian Service Settings konfiguriert werden, wo man die Attestation Server URL und Key Protection Server URL definiert. In den Einstellungen für den Hyper-V Host muss man zudem noch den Host für HGS aktivieren.

In den Einstellungen findet man noch eine andere neue Funktion, die sogennanten Code Integration Policy, über die man Software einschränken kann, die auf einem Hyper-V Host laufen darf. Dann muss man nur noch eine VM-Vorlage im SCVMM vorbereiten, auf deren Grundlage man dann Shielded VMs erstellen kann. Für die Erstellung des VM-Templates gibt es die beiden Tools RSAT-Shielded-VM-Tools und den Shielding Data File Wizard.

Letzte Technical Preview

Kurz nach unserem Test hat Microsoft eine neuere Vorabversion von Windows Server 2016 veröffentlicht, die fünfte und letzte Technical Preview. Diese Version gilt als feature complete – sprich, neue Funktionen wird es bis zur finalen Version keine mehr geben. Zudem werden auch im Vergleich zur gestesten TP4 kaum neu Features geboten. Stattdessen wurden laut Microsoft vor allem Sicherheitsfunktionen verbessert.

Der Autor

Michael S. Schulz ist Geschäftsführer der Firma ConsuIT. Der IT-Dienstleistungs- und Ausbildungsspezialist ist unter anderem Autor des Workshop-Fachbuchs «Windows Server 2016 Workshop – What’s new in Windows Server 2016?», das bei Amazon erhältlich ist. Ausserdem bietet ConsuIT auch einen selbstentwickelten, zweitägigen Workshop zu Windows Server 2016 und weitere Workshops zu Microsoft-Technologien an.

www.consuit.ch